API 安全性的重要性与现状

关键要点

- 安全信心与差距 :95%的 IT 组织对现有安全工具的有效性有信心,但只有 10% 的组织对其 API 进行全面文档记录。

- 近期安全事件 :T-Mobile 和 Twitter 的重大泄露事件凸显了对 API 安全和严格文档的需求。

- 文档与可见性 :缺乏 API 文档和可见性使得安全盲点严重影响组织安全。

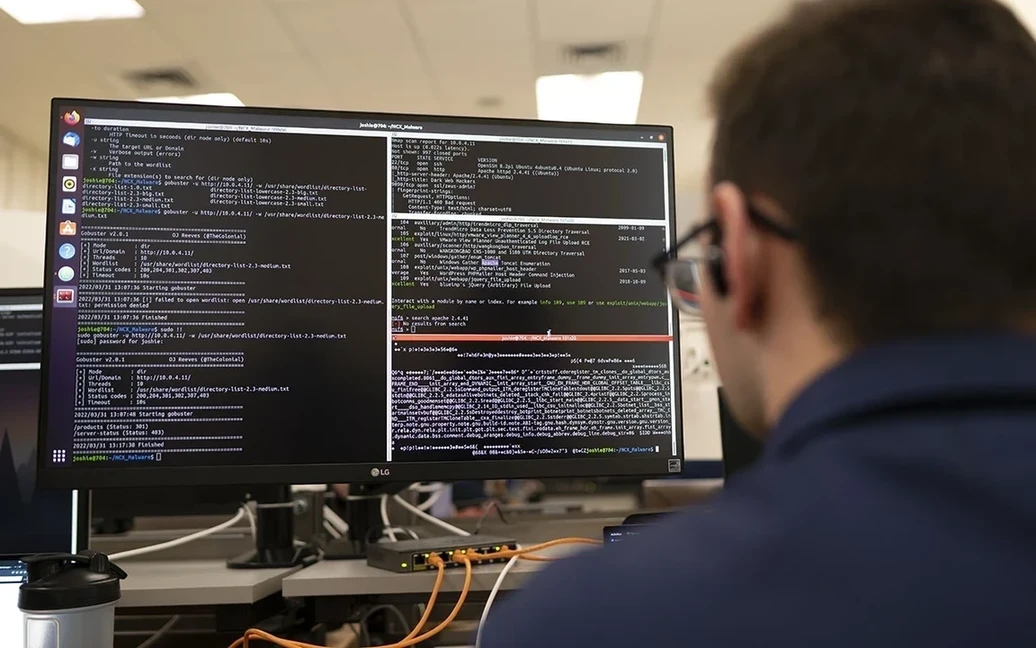

- 检测工具的局限性 :许多组织依赖于传统工具检测 API 滥用,但存在盲目信任的问题。

在最近的一项调查中,95%的 IT 组织表示,他们对现有安全工具保护公司的能力充满信心。但是,有些严重的缺口,只有

10%的组织能够全面文档记录自己的API,正如 的报告所指出的。

最近几个月发生在和的重大泄漏事件强调了需要加强 API安全,并且需要对应用程序编程接口 (API) 进行严格的文档记录。这些接口是允许各个应用程序之间进行通信的软件中介。

“让人感到震惊的是,大多数组织仅对其部分 API 进行文档记录,” Neosec 的市场副总裁 Edward Roberts 表示。“缺乏可见性和文档突显了

API 对组织造成的安全盲点。”

StackHawk 的联合创始人兼首席安全官 Scott Gerlach 表示,组织需要对每个 API端点及其暴露的数据进行可见性,这要求具备扎实的文档记录。他指出,在开发阶段对 API 进行测试时使用文档,可以确保一旦 API进入生产环境,就不是那种“交给运气”的情况。

“我们的 API 安全标准必须随着 API 使用的变化而演变,” Gerlach表示。“以往被视为成熟的安全模型现已不再适用,这份报告的数据也反映了这一点。”

Approov 移动安全公司的首席技术官 Richard Taylor 表示,他发现有 83% 的受访者认为自己会知道 API 是否受到了滥用。Taylor进一步表示,检测 API 攻击的主要手段是来自无线访问防火墙的警报(25%)或来自 API 网关的警报(42%)。

“看来,人们对将 WAF 或网关放在流量前面会奇迹般修复所有滥用行为的信任程度是不现实的,” Taylor 评论道。

Taylor 还指出,许多形式的 API 滥用都在雷达下运行,利用伪造的应用程序发出合法请求。

“难怪在许多情况下,为执行此类操作而需要的 API 密钥和其他凭证会在移动应用中明目张胆地暴露,成为攻击的目标,”他继续说道。

EMA 的研究人员表示,尽管组织可能针对 API 可视化和 API 保护使用不同的工具,但他们认为“组织不太可能注意到 API 滥用”。

“可以合理推断,组织在 API 管理和安全上使用的工具确实能有效保护他们已知的 API,但对于缺乏可见性的 API 则无能为力,” EMA报告指出。“当前的安全工具可能未正确配置以应对不断演变的威胁,或者威胁检测解决方案与 API 管理/安全方案未集成。”

Salt Security 的 Michelle McLean 指出,有 32% 的人表示只在生产中实施 API 标准的发现有些误导。

“报告认为,在生产后保护 API 已经为时已晚,” McLean说道。作为位于加利福尼亚州帕洛阿尔托的安全公司的副总裁,她补充道,“虽然这样的观察似乎合理,但忽略了安全 API 的一个关键点:生产前测试在识别 API安全缺口方面的能力是非常有限的。”

McLean 认为,组织需要在运行时的流量数据来理解业务逻辑缺口,“所以在运行