CISA 加强美国关键基础设施的勒索软件保护

关键要点

- CISA推出勒索软件漏洞警告试点计划 ,目的是主动识别美国政府机构的脆弱性。

- 试点计划名为Ransomware Vulnerability Warning Pilot (RVWP) ,旨在提前警告机构可能受勒索软件攻击的安全漏洞。

- CISA使用各种开源和内部工具 来检测关键基础设施内的漏洞,并帮助机构及时修复。

- 不及时修补的漏洞是网络攻击的主要原因 ,强化这一能力将显著提高关键基础设施的网络安全态势。

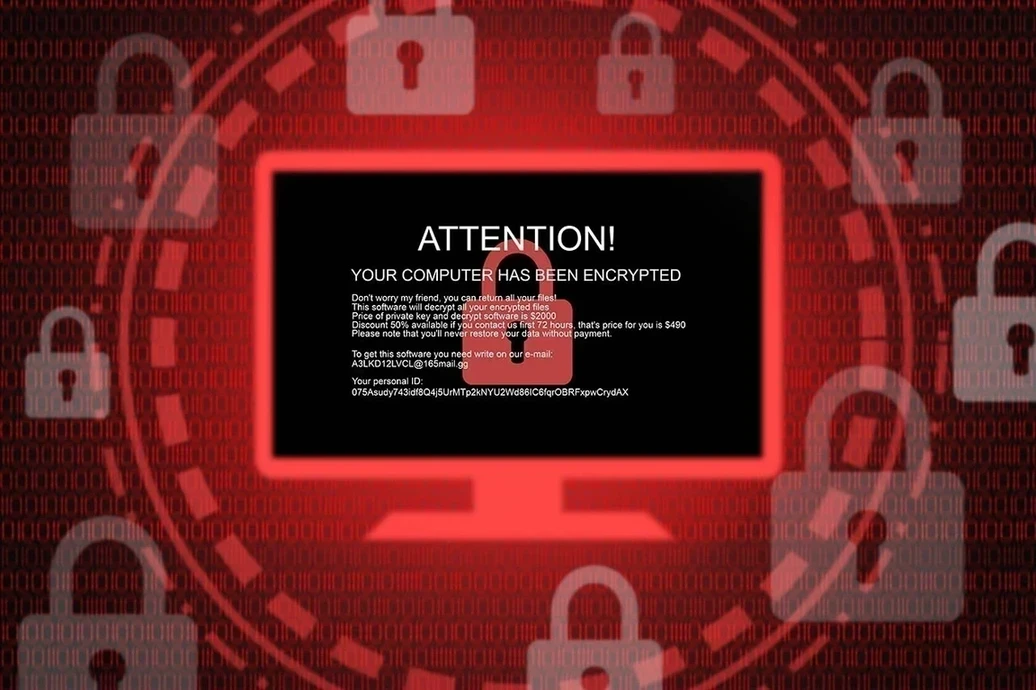

美国网络安全和基础设施安全局(CISA)正在增强其针对美国关键基础设施的勒索软件保护,推出了一项计划,旨在主动识别美国政府机构中易受勒索软件网络犯罪分子攻击的脆弱性。

该计划名为(RVWP),于周一正式公布。RVWP的目的是提醒机构注意可能被勒索软件犯罪分子利用的攻击面漏洞,以便安全团队能够尽快消除这些问题。

根据该计划在美国政府上的描述,”CISA利用多种开源和内部工具来研究和检测美国关键基础设施中的漏洞。”

勒索软件攻击通常利用未修补和已知的漏洞,而这些漏洞往往被组织所忽视。通过RVWP,CISA将识别出攻击面上的薄弱环节,并在关键基础设施实体的系统暴露出可能被勒索软件威胁者利用的漏洞时及时警告。

该试点旨在为面临紧急补丁需求的实体提供支持,使其能够在出现严重入侵之前“及时采取措施”。

试点的关键要素包括网络卫生漏洞扫描服务和根据2002年《国土安全法》授予CISA的行政传票权限。CISA并未说明其用于识别漏洞的具体开源和内部扫描工具。

这项试点项目是在的背景下推出的,受到许多医疗保健利益相关者的称赞,认为这是确保新上市设备在设计时充分考虑安全的重要一步,这种设计原则亦被称为。

然而,FDA政策未能解决医疗设备安全的一个最大挑战:未修补的遗留设备的普遍存在。CISA的试点项目可能为该领域提供急需的支持,以识别和修复这些缺陷。

未修补的漏洞是导致大多数网络攻击的主要原因,Threatpost的研究发现,在2022年上半年,82%的网络攻击都是由于可修补的外部漏洞引发的。这些被针对的利用手法在今年仍然是关键基础设施的主要攻击目标。

WithSecure的研究发现,最近有一个与,专门针对上个月在未修补的Zimbra设备中发现的已知漏洞,而Unit42的研究人员则观察到三个,目标是13种IoT设备中的未修补漏洞。

关键基础设施实体在快速补丁管理策略方面面临重重困难,原因多种多样。即使组织已知某些漏洞,平均修复时间也因需修复的漏洞积压、优先考虑最可能被利用的漏洞,以及将修补工作委托给特定安全团队而被延长。在医疗保健领域,重度依赖基于遗留系统或处于生命周期末期的医疗设备,往往也是复杂的设备安全补丁管理挑战核心所在。

正如CISA所指出的,大多数组织并不清楚“勒索软件威胁行为者所利用的漏洞存在